Ofrece Mnemo detalles del hackeo al oleoducto Colonial

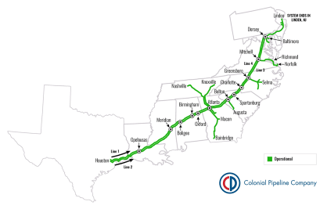

mayo 17, 2021A 10 días de haberse detectado el hackeo en contra del oleoducto Colonial, la empresa especialista en seguridad informática; Mnemo ofrece un seguimiento del ransomware perpetrado por el grupo Darkside.

Aunque se desconoce cual fue el vector inicial de compromiso a la seguridad del oleoducto Colonial; los expertos de Mnemo estiman que el proceso de hackeo pudo haber iniciado con correos electrónicos maliciosos o con la instalación de exploits de vulnerabilidades.

Una vez instalado se presume el establecimiento de sistemas de seguimiento y aviso como los Beacons que emiten señales via bluetooth para transmitir de forma repetida una señal a modo de anuncio. Asimismo se estima el uso de una puerta trasera .NET basada en PowerShell conocida como SmokedHam.

Con el sistema penetrado, los ciberdelincuentes pudieron usar una herramienta conocida como Mimikatz para el robo de credenciales que, apoyada con el volcado de información en memorias extraibles, explotaron vulnerabilidades en el esquema de autentificación conocido como CVE 2020-1472.

Aunque se estima que distintas herramientas como BloodHound, algún scanner de IP avanzado, algunas utilidades de Windows e incluso del sistemas de energía como PowerView pudieron tener un reconocimiento inicial de la amenaza; el ataque se mantuvo utilizando aplicaciones como TeamViewer así como credenciales (identificaciones) legítimas.

Los expertos de Mnemo destacan que ante el hackeo, el oleoducto Colonial Pipeline desconectó proactivamente ciertos sistemas para contener la amenaza y que recientemente había estado buscando contratar a un gerente de ciberseguridad. Afirman que Colonial no tenia las mejores prácticas de ciberseguridad.

En ese sentido, y como parte de una serie de recomendaciones generales; Mnemo recomienda a cualquier empresa con sistemas e información crítica lo siguiente:

- Implementar autenticación multifactor

- Habilite filtros de spam robustos

- Implementar un programa de concientización y capacitación del personal

- Filtrar el tráfico de la red

- Actualizar el software

- Limite el acceso a los recursos a través de la red, especialmente restringiendo RDP

- Implementar av/antimalware / edr/ xdr

- Implementar la prevención de ejecución no autorizada:

- Macros de archivos de Microsoft Office

- Implementar listas de permisos de aplicaciones

- Monitorear y bloquear conexiones entrantes desde Tor y otros servicios de anonimización

- Implemente firmas para detectar y/o bloquear conexiones de servidores Cobalt Strike.

________________________________________________________________________________

Escúchanos y léenos también en Allí podrás tener más información y comentarios que se nos escapan en eshttps://www.facebook.com/tecnoempresa/

Los comentarios están cerrados.